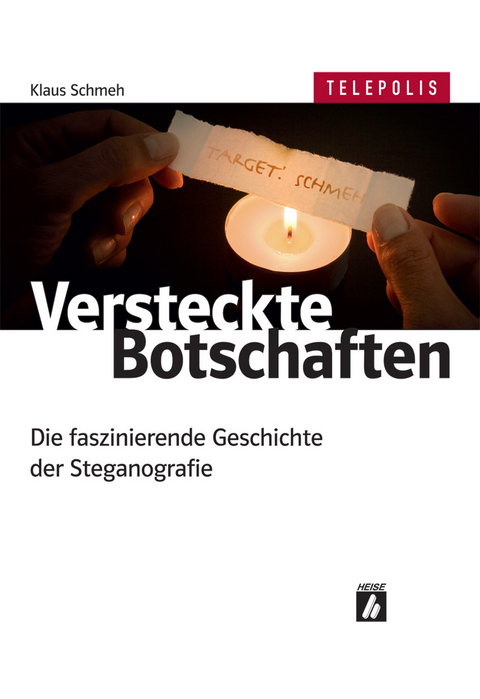

Versteckte Botschaften (TELEPOLIS): Die faszinierende Geschichte der Steganografie (eBook)

251 Seiten

Heise Verlag

978-3-944099-66-8 (ISBN)

Die Steganografie gilt zwar heute als die kleine Schwester der Kryptografie (Verschlüsselungstechnik), doch das war nicht immer so. Bevor kryptografische Methoden Ende des 19. Jahrhunderts deutliche Fortschritte machten, war das Verstecken einer Nachricht oft wirkungsvoller als das Verschlüsseln. Auch heute noch wendet nahezu jeder Mensch steganografische Techniken an – meist ohne es zu wissen.

Klaus Schmeh erzählt erstmals die faszinierende Geschichte dieser versteckten Botschaften, die von den alten Griechen und ihren Wachstafeln über Geheimoperationen im Kalten Krieg bis zu den Computerhackern der Gegenwart reicht. Er nimmt den Leser mit auf eine furiose Reise durch eine Kulturgeschichte voller Intrigen, Verbrechen und Kriege, in der jedoch auch die Falschspielerei oder der Betrug in der Klassenarbeit eine wichtige Rolle spielen.

Klaus Schmeh ist Informatiker mit Schwerpunkt Verschlüsselungstechnik und Codes sowie erfolgreicher Sachbuchautor. Er hat bis heute 15 Bücher und etwa 130 Artikel veröffentlicht. Klaus Schmehs Stärke ist es, komplexe Themen anschaulich zu erklären.

Inhaltsverzeichnis 7

Geleitwort von Norbert Ryska 13

Einführung 15

Steganografie 15

Bitte um Mithilfe 18

Dankesliste 18

Teil 1: Ein Streifzug durch die Steganografie 19

Puppen und Zigarren 21

Jargon-Codes 24

Das tödliche Doppel 27

Semagramme 30

Semagramme in Bildern 32

Punktchiffren 34

Musikalische Botschaften 37

Die Datenverstecke der Weltgeschichte 41

Im Kalten Krieg 45

Tote Briefkästen 49

Zinken 52

Hobo-Zinken 54

Der Quilt-Code der Sklavereigegner 56

WAR-Chalking 59

Weitere Zinken-Codes 61

Null-Chiffren 64

Nur markierte Buchstaben zählen (Textsemagramme) 70

Schablonen 72

Seitenhiebe und Liebeserklärungen 75

Akrostichen für alle Fälle 77

Autorenakrostichen 79

Internationale Akrostichen 81

Bild im Bild 84

Buchstaben im Bild 87

Was man alles als Geheimtinte verwenden kann 89

Die Geschichte der Geheimtinte 91

In den Weltkriegen 93

Geheimtinte heute 96

Botschaften unter der Lupe 99

Der Mikropunkt 101

Deutsche Spione 102

Entdeckung durch die Briten 104

Nach dem Krieg 105

Codeschnellgeber 106

Plagiatsfallen im Lexikon 110

Plagiatsfallen in anderen Dokumenten 113

Kanarienvogelfallen 114

Teil 2: Klassische Steganografie 117

Steganografie bei den Alten Griechen 119

Die Methoden des Aeneas 122

Brieftauben als Datenschmuggler 126

Eine Zeitungsseite pro Quadratmillimeter 128

Steganografie beim Schach 131

Geheime Signale beim Kartenspiel 133

Gezinkte Karten 135

Mathematische Karten-Geheimcodes 136

Steganografie im Fußball 138

Fauler Zauber 140

Steganografie statt Magie 142

Bessere Noten durch Steganografie 144

Geld sparen mit Steganografie 146

Bedrückende Botschaften 149

Kassiber 151

Im Gefängnis 153

Leberkäswecken im Dienstfunk 155

Jargon-Codes für verbotene Mitteilungen 156

Arbeitszeugnisse 159

Teil 3: Steganografie mit dem Computer 161

Im Pixel versteckt 162

Weitere Cover-Daten 164

Text im Text 166

Spreu und Weizen 168

Steganografie bei Al Qaida? 169

Hütchenspiel mit verdecktem Kanal 172

Covert Channels im System 174

Parasiten im Protokoll 175

Die PROMIS-Hintertür 177

Digitale Wasserzeichen 180

Digitale Wasserzeichen als Vielzweck-Waffe 181

Digitale Wasserzeichen als Forschungsgebiet 183

Eine Lösung ohne Problem? 185

Teil 4: Para-Steganografie 187

Ignatius Donelly 189

Weitere Bacon-Code-Sucher 190

Ein Code-Sucher schreibt Weltgeschichte 192

Gottes geheime Null-Chiffre 195

Drosnins Bestseller 197

Null-Chiffren wörtlich genommen 198

Und was ist mit den Rips-Null-Chiffren? 200

Nostradamus-Codes 203

Codes im Voynich-Manuskript 205

Der Bach-Code 208

Der Koran-Code 209

Der Da-Vinci-Code 211

Code-Fieber 213

Der Pyramiden-Code 214

Allah auf dem Fladenbrot 217

Teuflische Strichcodes 218

Spaßcodes 219

Paul ist tot 221

Rückwärts-Codes 224

Der Dickschädel-Blues 225

Anhang A: Systematische Übersicht 229

Anhang B: Steganografie-Rätsel 231

Rätsel 1 231

Rätsel 2 232

Rätsel 3 232

Rätsel 4 232

Rätsel 5 234

Rätsel 6 235

Rätsel 7 235

Rätsel 8 236

Rätsel 9 236

Rätsel 10 237

Rätsel 11 237

Numerics 239

A 239

B 239

C 240

D 240

E 240

F 240

G 241

H 241

I 241

J 241

K 241

L 241

M 242

N 242

O 242

P 242

Q 243

R 243

S 243

T 243

U 244

V 244

W 244

X 244

Z 244

Index 239

Bildnachweis 245

| Verlagsort | Heidelberg |

|---|---|

| Sprache | deutsch |

| Themenwelt | Sachbuch/Ratgeber ► Natur / Technik ► Naturwissenschaft |

| Geschichte ► Teilgebiete der Geschichte ► Kulturgeschichte | |

| Informatik ► Netzwerke ► Sicherheit / Firewall | |

| Technik | |

| Schlagworte | Computer-Sicherheit • Datenschmuggel • Populärwissenschaften • Steganografie • Steganografie; Datenschmuggel; Computer-Sicherheit; Populärwissenschaften |

| ISBN-10 | 3-944099-66-4 / 3944099664 |

| ISBN-13 | 978-3-944099-66-8 / 9783944099668 |

| Haben Sie eine Frage zum Produkt? |

Größe: 9,0 MB

Kopierschutz: Adobe-DRM

Adobe-DRM ist ein Kopierschutz, der das eBook vor Mißbrauch schützen soll. Dabei wird das eBook bereits beim Download auf Ihre persönliche Adobe-ID autorisiert. Lesen können Sie das eBook dann nur auf den Geräten, welche ebenfalls auf Ihre Adobe-ID registriert sind.

Details zum Adobe-DRM

Dateiformat: PDF (Portable Document Format)

Mit einem festen Seitenlayout eignet sich die PDF besonders für Fachbücher mit Spalten, Tabellen und Abbildungen. Eine PDF kann auf fast allen Geräten angezeigt werden, ist aber für kleine Displays (Smartphone, eReader) nur eingeschränkt geeignet.

Systemvoraussetzungen:

PC/Mac: Mit einem PC oder Mac können Sie dieses eBook lesen. Sie benötigen eine

eReader: Dieses eBook kann mit (fast) allen eBook-Readern gelesen werden. Mit dem amazon-Kindle ist es aber nicht kompatibel.

Smartphone/Tablet: Egal ob Apple oder Android, dieses eBook können Sie lesen. Sie benötigen eine

Geräteliste und zusätzliche Hinweise

Zusätzliches Feature: Online Lesen

Dieses eBook können Sie zusätzlich zum Download auch online im Webbrowser lesen.

Buying eBooks from abroad

For tax law reasons we can sell eBooks just within Germany and Switzerland. Regrettably we cannot fulfill eBook-orders from other countries.

aus dem Bereich