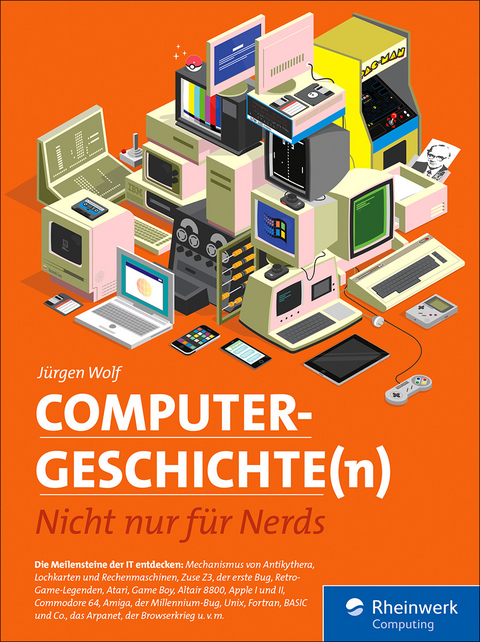

Computergeschichte(n) (eBook)

415 Seiten

Rheinwerk Computing (Verlag)

978-3-8362-7779-2 (ISBN)

Zuse, IBM, Atari und der Browserkrieg. Wenn Sie bei diesen Worten in Nostalgie schwelgen oder von Entdeckerlust gepackt werden, wird diese Computergeschichte Sie auf eine spannende Reise mitnehmen: Entdecken Sie, wie ein Computer, der damals einen ganzen Raum ausfüllte, heute in Ihre Hosentasche passt, warum der Millennium-Bug die Welt in Hysterie versetzte und wie jahrhundertealte Verschlüsselungstechniken noch heute die Programmierwelt beeinflussen. Aber seien Sie dabei nicht nur Zuschauer: Werkeln Sie mit alten Programmiersprachen, emulieren Sie den C64 oder tauchen Sie in die pixelige Welt der Retrogames ein.

Aus dem Inhalt:

- Wie der Computer in den Haushalt kam

- Mobile Computer: vom 'Ziegelstein' zum Smartphone

- Unix, Windows und Co. - Geschichte der Betriebssysteme

- 8-Bit-Helden: Retrokonsolen und -spiele

- Von Plankalkül und anderen Programmiersprachen

- Auf einmal ist alles eine App

- Der erste Spam und andere Übel des Internets

- Als die Browser in den Krieg zogen ...

- Die junge Geschichte der sozialen Medien

Jürgen Wolf ist seit über 16 Jahren Autor und seit mehr als 10 Jahren passionierter Digitalfotograf. Seine Buchthemen sind Bildbearbeitung, Fotografie, Webentwicklung, Betriebssysteme und Programmierung. Und egal welches Thema: Bei jedem Buch ist es sein Ziel, auch komplexe Zusammenhänge klar und verständlich zu erklären.

1.4 Abhandlung zur Kryptoanalyse (um 850 n. Chr.)

Bei der Skytale habe ich Ihnen gezeigt, wie Sie einen mit einer Transposition verschlüsselten Klartext lesbar machen können. Dieses Gebiet wird auch als Kryptoanalyse bezeichnet. Die Kryptoanalyse wird heute von vielen Organisationen betrieben. So versuchen zum Beispiel Regierungen, die Übertragungen wichtiger Daten von anderen Regierungen zu entschlüsseln. Auch Softwareunternehmen oder Betreiber von kommerziellen Websites kommen nicht um eine umfassende Kryptoanalyse ihres Produkts bzw. der Website herum. Dabei lassen sie häufig bewusst Hacker probieren, die Sicherheit ihres Produkts bzw. der Website zu brechen, um Schwachstellen aufzudecken. Neben den Kryptografen, die Informationen durch Verschlüsselung sichern wollen, sind somit die Kryptoanalysten heute von enormer Bedeutung in der digitalen Welt.

Diesem Thema, der Kryptoanalyse – also der Darstellung eines Geheimtextes in Klartext, ohne den Schlüssel zu kennen –, widmete sich Abū Yaʿqūb ibn Ishāq al-Kindī, kurz al-Kindī, bereits im Jahr 850. al-Kindī war ein arabischer Philosoph, Wissenschaftler, Mathematiker, Arzt, Musiker und auch ein Schriftsteller. Man darf ihn wohl als hochbegabt einstufen. al-Kindī war es, der die erste bekannte Abhandlung über die Kryptoanalyse schrieb. Das Manuskript trug den Titel »Abhandlung über die Entzifferung kryptographischer Botschaften«. Darin beschrieb er, wie man die monoalphabetische Substitution knacken konnte. Diese galt in seiner Zeit gerade in Europa als nicht entschlüsselbar.

Monoalphabetische Substitution

Sie kennen bereits die Verschlüsselung mit der Transposition, bei der die Reihenfolge der Buchstaben einfach geändert wird. Bei der monoalphabetischen Substitution hingegen werden Buchstaben oder Zeichen des Klartextes durch andere Buchstaben oder Zeichen ersetzt. Ein bekanntes Verfahren einer solchen Substitution war zum Beispiel die Caesar-Verschlüsselung. Eine einfache Substitution besteht darin, einzelne Buchstaben des Klartextes mithilfe eine Schlüsselalphabets zu ersetzen.

| A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z |

| I | G | K | Z | H | X | E | T | V | B | Y | Q | N | O | C | M | J | S | A | R | D | W | P | L | F | U |

Tabelle 1.2 Die obere Zeile enthält den Klartext, und die Zeile darunter ist das Schlüsselalphabet.

Der Klartext COMPUTERGESCHICHTE wird nach der Verschlüsselung zu KCNMDRHSEHAKTVKTRH. Der Klartext lässt sich hierbei dann mit dem Schlüsselalphabet wiederherstellen, indem Sie den Buchstaben in der zweiten Zeile durch den in der ersten Zeile ersetzen. Der Geheimtext wird auch als Chiffrat bezeichnet. Die Caesar-Verschlüsselung funktioniert recht ähnlich, nur wird hier zur Verschlüsselung ein verschobenes Alphabet verwendet.

| A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | ... |

| Erscheint lt. Verlag | 28.10.2020 |

|---|---|

| Sprache | deutsch |

| Themenwelt | Mathematik / Informatik ► Informatik ► Programmiersprachen / -werkzeuge |

| ISBN-10 | 3-8362-7779-4 / 3836277794 |

| ISBN-13 | 978-3-8362-7779-2 / 9783836277792 |

| Informationen gemäß Produktsicherheitsverordnung (GPSR) | |

| Haben Sie eine Frage zum Produkt? |

Größe: 44,2 MB

DRM: Digitales Wasserzeichen

Dieses eBook enthält ein digitales Wasserzeichen und ist damit für Sie personalisiert. Bei einer missbräuchlichen Weitergabe des eBooks an Dritte ist eine Rückverfolgung an die Quelle möglich.

Dateiformat: EPUB (Electronic Publication)

EPUB ist ein offener Standard für eBooks und eignet sich besonders zur Darstellung von Belletristik und Sachbüchern. Der Fließtext wird dynamisch an die Display- und Schriftgröße angepasst. Auch für mobile Lesegeräte ist EPUB daher gut geeignet.

Systemvoraussetzungen:

PC/Mac: Mit einem PC oder Mac können Sie dieses eBook lesen. Sie benötigen dafür die kostenlose Software Adobe Digital Editions.

eReader: Dieses eBook kann mit (fast) allen eBook-Readern gelesen werden. Mit dem amazon-Kindle ist es aber nicht kompatibel.

Smartphone/Tablet: Egal ob Apple oder Android, dieses eBook können Sie lesen. Sie benötigen dafür eine kostenlose App.

Geräteliste und zusätzliche Hinweise

Buying eBooks from abroad

For tax law reasons we can sell eBooks just within Germany and Switzerland. Regrettably we cannot fulfill eBook-orders from other countries.

aus dem Bereich