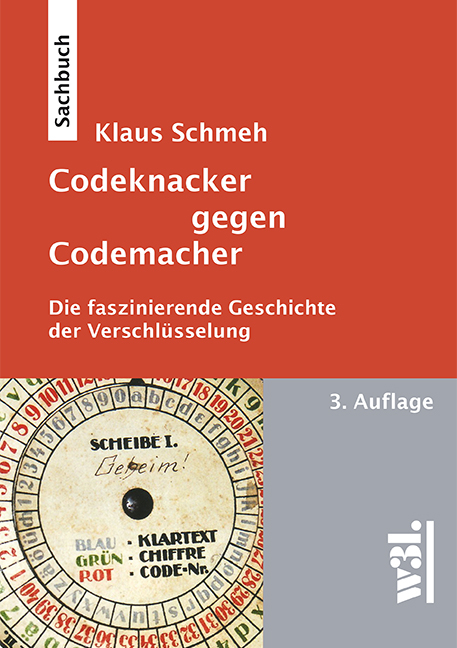

Codeknacker gegen Codemacher

Springer Nature Campus GmbH (Verlag)

978-3-86834-044-0 (ISBN)

- Keine Verlagsinformationen verfügbar

- Artikel merken

Klaus Schmeh (Jahrgang 1970) ist von Beruf Informatiker und beschäftigt sich bereits seit 1995 beruflich mit dem Thema Kryptologie (Wissenschaft der Verschlüsselung). Etwa zur gleichen Zeit begann seine Karriere als Journalist und Autor mit einigen Veröffentlichungen zum Thema Kryptologie in bekannten Computer-Zeitschriften. Inzwischen hat der aus Baden-Württemberg stammende Schmeh Artikel in c't, iX, Computerwoche, Internet World und anderen Publikationen veröffentlicht.

Das Zeitalter der Verschlüsselung von Hand:

Als die Schrift zum Rätsel wurde

Frühe Neuzeit

Der Telegrafie-Schub

Ein Weltkrieg der geheimen Zeichen

Cipherbrains: Kryptologie zwischen den Kriegen

Deutsche Handverfahren im Zweiten Weltkrieg

So funktionierten die deutschen Handverfahren

Windtalkers

Codes und Nomenklatoren

Lange unterschätzt: Verschlüsselung durch Umordnung

Von Scheiben, Schiebern und Stäben

Codeknacker machen Geschichte

Codeknacker auf Verbrecherjagd

Die Codes der Spione

Das Buch, das niemand lesen kann

Verschlüsselte Bücher

Verschlüsselte Inschriften

Verschlüsselte Tagebücher

Leichen im Kryptologie-Keller

Die schönste Zeitverschwendung der Welt

Das Zeitalter der Verschlüsselungsmaschinen:

Warum die ersten Verschlüsselungsmaschinen scheiterten

Verdrahtete Rotoren

So funkti-onierte eine Rotormaschine

Die Enigma

So funktionierte die Enigma

Ein kleiner Enigma-Führer

Ein Dilettant mit Niveau: Alexander von Kryha

William Friedman knackt die Purple

So funktionierte die Purple

Würmer aus Zahlen

Der Geheimschreiber

So funktionierte der Geheimschreiber

Colossus gegen die Lorenz-Maschine

So funktionierte die Lorenz-Maschine

Wie Boris Hagelin zum Millionär wurde

So funktionierte eine C-Maschine von Hagelin

Hitlers letzte Maschinen

Die unterschätzten deutschen Codeknacker

Kryptophonie

Verschlüsselung im Kalten Krieg

Verschlüsselung in der frühen Bundesrepublik

Verschlüsselung in der DDR

Das Zeitalter der Verschlüsselung mit dem Computer:

Der Data Encryption Standard

So funktioniert die vollständige Schlüsselsuche

Das öffentliche Geheimnis

So funktioniert das Diffie-Hellman-Verfahren

So funktioniert RSA

Kryptologie und Politik

Sicherer als der Staat erlaubt: PGP

Der Advanced Encryption Standard

So funktioniert der AES

Quanten und DNA

| Erscheint lt. Verlag | 6.12.2014 |

|---|---|

| Sprache | deutsch |

| Maße | 230 x 155 mm |

| Gewicht | 890 g |

| Einbandart | gebunden |

| Themenwelt | Sachbuch/Ratgeber ► Natur / Technik |

| Schlagworte | Kryptographie / Kryptologie • Verschlüsselung, Codes, Geschichte, Voynych |

| ISBN-10 | 3-86834-044-0 / 3868340440 |

| ISBN-13 | 978-3-86834-044-0 / 9783868340440 |

| Zustand | Neuware |

| Informationen gemäß Produktsicherheitsverordnung (GPSR) | |

| Haben Sie eine Frage zum Produkt? |

aus dem Bereich