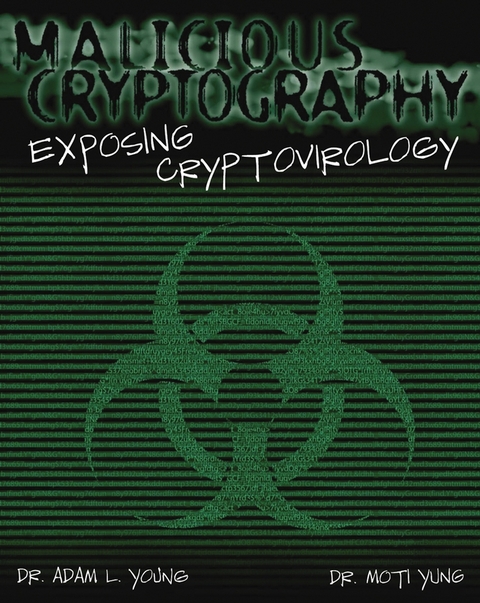

Malicious Cryptography (eBook)

416 Seiten

John Wiley & Sons (Verlag)

978-0-7645-6846-6 (ISBN)

device developed to defeat Trojan horses, viruses, password theft,

and other cyber-crime. It's called cryptovirology, the art of

turning the very methods designed to protect your data into a means

of subverting it. In this fascinating, disturbing volume, the

experts who first identified cryptovirology show you exactly what

you're up against and how to fight back.

They will take you inside the brilliant and devious mind of a

hacker--as much an addict as the vacant-eyed denizen of the

crackhouse--so you can feel the rush and recognize your

opponent's power. Then, they will arm you for the

counterattack.

This book reads like a futuristic fantasy, but be assured, the

threat is ominously real. Vigilance is essential, now.

* Understand the mechanics of computationally secure information

stealing

* Learn how non-zero sum Game Theory is used to develop

survivable malware

* Discover how hackers use public key cryptography to mount

extortion attacks

* Recognize and combat the danger of kleptographic attacks on

smart-card devices

* Build a strong arsenal against a cryptovirology attack

Dr. Adam Young (Herndon, VA) is a research scientist at Cigital, Inc. a software security company. He is involved in research for the Department of Defense and is a well-known cryptography consultant holding six US patents and two international patents of novel methods for security implementation. Dr. Moti Yung (New York, NY) is Senior Researcher at Columbia University and a well-known cryptography consultant. Previously the VP/Chief Scientist at CertCo, Inc. Moti is on the Steering Committee for the Cryptographer's Track for RSA 2004. He is the holder of numerous technology US patents, won the IBM Outstanding Innovation Award, and co-discovered, with Adam, numerous cryptovirology attacks.

"The authors of this book explain these issues and how to fight against them." (Computer Law & Security Report, 1st September 2004)

| Erscheint lt. Verlag | 30.7.2004 |

|---|---|

| Sprache | englisch |

| Themenwelt | Informatik ► Netzwerke ► Sicherheit / Firewall |

| Mathematik / Informatik ► Informatik ► Theorie / Studium | |

| Schlagworte | Computer Science • Computer Security & Cryptography • Computersicherheit • Computersicherheit u. Kryptographie • Informatik • Kryptographie • Kryptovirologie • Networking / Security • Netzwerke / Sicherheit |

| ISBN-10 | 0-7645-6846-9 / 0764568469 |

| ISBN-13 | 978-0-7645-6846-6 / 9780764568466 |

| Haben Sie eine Frage zum Produkt? |

Größe: 6,5 MB

Kopierschutz: Adobe-DRM

Adobe-DRM ist ein Kopierschutz, der das eBook vor Mißbrauch schützen soll. Dabei wird das eBook bereits beim Download auf Ihre persönliche Adobe-ID autorisiert. Lesen können Sie das eBook dann nur auf den Geräten, welche ebenfalls auf Ihre Adobe-ID registriert sind.

Details zum Adobe-DRM

Dateiformat: PDF (Portable Document Format)

Mit einem festen Seitenlayout eignet sich die PDF besonders für Fachbücher mit Spalten, Tabellen und Abbildungen. Eine PDF kann auf fast allen Geräten angezeigt werden, ist aber für kleine Displays (Smartphone, eReader) nur eingeschränkt geeignet.

Systemvoraussetzungen:

PC/Mac: Mit einem PC oder Mac können Sie dieses eBook lesen. Sie benötigen eine

eReader: Dieses eBook kann mit (fast) allen eBook-Readern gelesen werden. Mit dem amazon-Kindle ist es aber nicht kompatibel.

Smartphone/Tablet: Egal ob Apple oder Android, dieses eBook können Sie lesen. Sie benötigen eine

Geräteliste und zusätzliche Hinweise

Buying eBooks from abroad

For tax law reasons we can sell eBooks just within Germany and Switzerland. Regrettably we cannot fulfill eBook-orders from other countries.

aus dem Bereich