Sicheres und unsicheres E-Mailen

Tag für Tag werden in deutschen Praxen vertrauliche Patienteninformationen per Postkarte versendet. Glauben Sie nicht? Per elektronischer Postkarte - denn genau das sind unverschlüsselte E-Mails. Schon lange aus unserem Alltag nicht mehr wegzudenken, haben diese Nachrichten den großen Nachteil, dass sie mit wenig Aufwand von IT-Kundigen mitgelesen werden können.

Doch auch Brigitte Normalpatientin hat ein Recht auf Datenschutz und kann dieses auch gerichtlich durchsetzen, wenn bekannt wird, dass ihre Daten in die falschen Hände gelangt sind. Das »Handbuch Digital Health« (Jörg-Alexander Paul, Kapitel

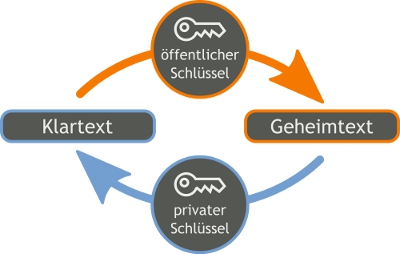

Alle im Moment gebräuchlichen Verfahren zur E-Mail-Verschlüsselung arbeiten nach demselben Prinzip: der Public-Key-Verschlüsselung. Diese heißt so, weil die Nachricht vom Absender mit einem sogenannten Public Key (öffentlichen Schlüssel) verschlüsselt wird. Dieser Public Key ist einem bestimmten Empfänger zugeordnet. Nur dieser Empfänger hat den zum Public Key gehörigen Private Key (privaten Schlüssel), und nur mit Hilfe dieses Private Key kann er die vertrauliche Nachricht entschlüsseln.

Das bedeutet gleichzeitig: Ihr Public Key darf im weltweiten Netz verteilt werden (schließlich benötigt ihn jeder, der Ihnen eine vertrauliche E-Mail schicken will) - der Private Key muss aber immer in Ihrer Obhut bleiben und darf nicht geteilt werden.

Wenn Sie eine Nachricht mit Ihrem Private Key signiert haben, kann also jeder anhand des zugehörigen Public Key verifizieren, dass Sie auch tatsächlich der Absender sind und die Nachricht nicht im Nachhinein verändert wurde (weil sich dann auch die Quersumme verändert hätte). Eigentlich noch zuverlässiger als eine Unterschrift auf Papier! Dieses Verfahren liegt übrigens auch der elektronischen Signatur des Heilberufsausweises (HBA) zugrunde.

Wenn Sie eine Nachricht mit Ihrem Private Key signiert haben, kann also jeder anhand des zugehörigen Public Key verifizieren, dass Sie auch tatsächlich der Absender sind und die Nachricht nicht im Nachhinein verändert wurde (weil sich dann auch die Quersumme verändert hätte). Eigentlich noch zuverlässiger als eine Unterschrift auf Papier! Dieses Verfahren liegt übrigens auch der elektronischen Signatur des Heilberufsausweises (HBA) zugrunde.

Bleibt noch eine letzte Frage: Wie weiß der Absender einer E-Mail, dass ein bestimmter Public Key tatsächlich zu Ihnen gehört?

Dies wird in einem sogenannten Zertifikat festgehalten. Ein Zertifikat ist ein elektronisches Dokument, in dem (mindestens) der Name einer Person und ihre E-Mail-Adresse steht. Dieses Zertifikat wird dann signiert, wie Sie es weiter oben schon kennengelernt haben. Damit wird sichergestellt, dass es nicht im Nachhinein manipuliert werden kann. Hierbei unterscheiden sich nun die beiden gängigsten Verfahren zur E-Mail-Verschlüsselung:

Die Signierung durch andere Nutzer ist kostenlos, wie auch praktisch alle Programme, die PGP implementieren. Ein weit verbreitetes und sehr leicht zu bedienendes PGP-Plugin ist Enigmail für Mozilla Thunderbird. Ein Nachteil: wenn Sie noch niemanden kennen, der ebenfalls PGP nutzt, haben Sie es anfangs schwer, ein

Dr. Christina Czeschik

Ein einfaches Zertifikat (Klasse 1), das nur bestätigt, dass Ihre E-Mail-Adresse existiert, gibt es auch kostenlos, beispielsweise von StartSSL. Möchten Sie zusätzlich Ihren Namen bestätigen lassen oder gar Ihre Identität mit Hilfe des Personalausweises, werden Gebühren fällig.

PGP und S/MIME sind nicht miteinander kompatibel. Möchten Sie sich weiter informieren, bevor Sie sich für eine der Methoden entscheiden? Anschauliche Schritt-für-Schritt-Anleitungen finden Sie im Buch »Gut gerüstet gegen Überwachung im Web«.

Gut gerüstet gegen Überwachung im Web

Gut gerüstet gegen Überwachung im Web

von Johanna Christina Czeschik, u.a.

2015 | Wiley-VCH (Verlag)

CHF 16,80

Unverschlüsselte E-Mail in Konflikt mit dem Datenschutz

Man kann sich einige Gründe vorstellen, weshalb Außenstehende daran interessiert sein könnten, die E-Mail-Korrespondenz einer Praxis mitzulesen: möglicherweise stehen Patienten im Verdacht, an einer Straftat beteiligt gewesen zu sein, und werden von den Behörden überwacht - oder es handelt sich um Personen des öffentlichen Interesses, deren neueste Befunde meistbietend an die Boulevardpresse verkauft werden können?Doch auch Brigitte Normalpatientin hat ein Recht auf Datenschutz und kann dieses auch gerichtlich durchsetzen, wenn bekannt wird, dass ihre Daten in die falschen Hände gelangt sind. Das »Handbuch Digital Health« (Jörg-Alexander Paul, Kapitel

Digital Health und Datenschutzrecht) sagt dazu: die Strafbarkeit

kann dann vorliegen, wenn aufgrund unzureichender Datensicherheit, sei es bei der Speicherung und Verarbeitung von Patientendaten oder bei deren Übermittlung, Unbefugte Zugriff auf diese Daten erhalten.

Verschlüsselte E-Mails keine Chance für Mitleser

Anders sieht es bei verschlüsselten E-Mails aus: diese können nach dem aktuellen Stand der Technik von keinem Angreifer mit vertretbarem Aufwand gelesen werden.Alle im Moment gebräuchlichen Verfahren zur E-Mail-Verschlüsselung arbeiten nach demselben Prinzip: der Public-Key-Verschlüsselung. Diese heißt so, weil die Nachricht vom Absender mit einem sogenannten Public Key (öffentlichen Schlüssel) verschlüsselt wird. Dieser Public Key ist einem bestimmten Empfänger zugeordnet. Nur dieser Empfänger hat den zum Public Key gehörigen Private Key (privaten Schlüssel), und nur mit Hilfe dieses Private Key kann er die vertrauliche Nachricht entschlüsseln.

Das bedeutet gleichzeitig: Ihr Public Key darf im weltweiten Netz verteilt werden (schließlich benötigt ihn jeder, der Ihnen eine vertrauliche E-Mail schicken will) - der Private Key muss aber immer in Ihrer Obhut bleiben und darf nicht geteilt werden.

Digital unterschreiben mit der Signatur

Mit Public Key und Private Key lässt sich noch eine andere nützliche Funktion realisieren. Bei der sogenannten Signatur wird eine Art Quersumme aus dem Inhalt Ihrer Nachricht gebildet. Diese Quersumme wird dann mit dem Private Key verschlüsselt und kann mit dem zugehörigen Public Key entschlüsselt werden - also genau umgekehrt zur oben beschriebenen E-Mail-Verschlüsselung.Bleibt noch eine letzte Frage: Wie weiß der Absender einer E-Mail, dass ein bestimmter Public Key tatsächlich zu Ihnen gehört?

Dies wird in einem sogenannten Zertifikat festgehalten. Ein Zertifikat ist ein elektronisches Dokument, in dem (mindestens) der Name einer Person und ihre E-Mail-Adresse steht. Dieses Zertifikat wird dann signiert, wie Sie es weiter oben schon kennengelernt haben. Damit wird sichergestellt, dass es nicht im Nachhinein manipuliert werden kann. Hierbei unterscheiden sich nun die beiden gängigsten Verfahren zur E-Mail-Verschlüsselung:

Pretty Good Privacy (PGP) User vertrauen sich gegenseitig

Wenn Sie PGP nutzen, kann jeder andere Nutzer Ihr Zertifikat signieren. Da das Zertifikat dieses Nutzers auch wieder von anderen signiert wurde, entsteht so ein Netzwerk von Leuten, die sich gegenseitig ihr Vertrauen ausgesprochen haben. Man spricht vom sogenanntenWeb of Trust.

Die Signierung durch andere Nutzer ist kostenlos, wie auch praktisch alle Programme, die PGP implementieren. Ein weit verbreitetes und sehr leicht zu bedienendes PGP-Plugin ist Enigmail für Mozilla Thunderbird. Ein Nachteil: wenn Sie noch niemanden kennen, der ebenfalls PGP nutzt, haben Sie es anfangs schwer, ein

Web of Trustaufzubauen.

Unsere Autorin

Dr. Christina Czeschik

Ärztin und Autorin für

Medizinische Informatik

S/MIME Vertrauen in der Hierarchie

Bei S/MIME werden Sie Teil einer Hierarchie: eine Zertifikatsstelle beglaubigt ihr Zertifikat, und diese Stelle wird wiederum von höhergestellten Stellen zertifiziert. Ein Nachteil dieser Struktur: wenn eine Stelle hoch in der Hierarchie gehackt wird, ist die Sicherheit aller Zertifikate der untergeordneten Stellen in Frage gestellt. Ein Vorteil gegenüber PGP ist jedoch, dass die meisten gängigen E-Mail-Clients schon S/MIME-fähig sind, Sie also kein zusätzliches Plugin installieren müssen.Ein einfaches Zertifikat (Klasse 1), das nur bestätigt, dass Ihre E-Mail-Adresse existiert, gibt es auch kostenlos, beispielsweise von StartSSL. Möchten Sie zusätzlich Ihren Namen bestätigen lassen oder gar Ihre Identität mit Hilfe des Personalausweises, werden Gebühren fällig.

PGP und S/MIME sind nicht miteinander kompatibel. Möchten Sie sich weiter informieren, bevor Sie sich für eine der Methoden entscheiden? Anschauliche Schritt-für-Schritt-Anleitungen finden Sie im Buch »Gut gerüstet gegen Überwachung im Web«.

Gut gerüstet gegen Überwachung im Web

Gut gerüstet gegen Überwachung im Webvon Johanna Christina Czeschik, u.a.

2015 | Wiley-VCH (Verlag)

CHF 16,80

Alle Tipps, Tricks und Neuigkeiten für Studium und Praxis in der Lehmanns WissensBox